Krytyczna podatność w urządzeniach rynkowego lidera. Łatka dopiero jutro, sprawdź jak się chronić

CERT Polska działający przy komputerowej sieci akademickiej NASK wydał ważne ostrzeżenie adresowane do posiadaczy i administratorów urządzeń sieciowych Cisco. Odnaleziono groźną i wciąż niezałataną lukę, o której wiadomo już, że jest wykorzystywana ataków. Znane jest też tymczasowe rozwiązanie problemu.

Przy Cisco działa efekt skali

Urządzenia firmy Cisco znajdziemy w niemal każdej infrastrukturze sieciowej, od domowego Wi-Fi po centra danych. Nawet jeśli nie masz żadnego w domu, to z dużą dozą prawdopodobieństwa gdzieś na drodze, dzieki której utrzymujesz połączenie z Siecią działa przynajmniej jedno urządzenie tego producenta. Cisco to także producent oprogramowania oraz jeden z liderów działalności szkoleniowej i certyfikacyjnej w obszarze teleinformatyki.

Taka skala działalności, dzięki której korporacja Cisco bez kozery nazywa samą siebie liderem w zakresie IT i sieci, sprawia, że jakiekolwiek problemy z bezpieczeństwem czy to sprzętu, czy oprogramowania automatycznie przyjmują gigantyczną skalę. Jeden drobny błąd w oprogramowaniu sprawia, że narażone na wykorzystanie podatności są setki milionów urządzeń. Przed kolejną dziurą, szczególnie groźną, bo aktywnie wykorzystywaną już przez hakerów, przestrzega polski CERT.

Amerykańskie agencje doradzają, jak chronić się przed hakerami. Wystarczy kilka prostych działań, by się zabezpieczyćGroźna podatność w Cisco IOS XE

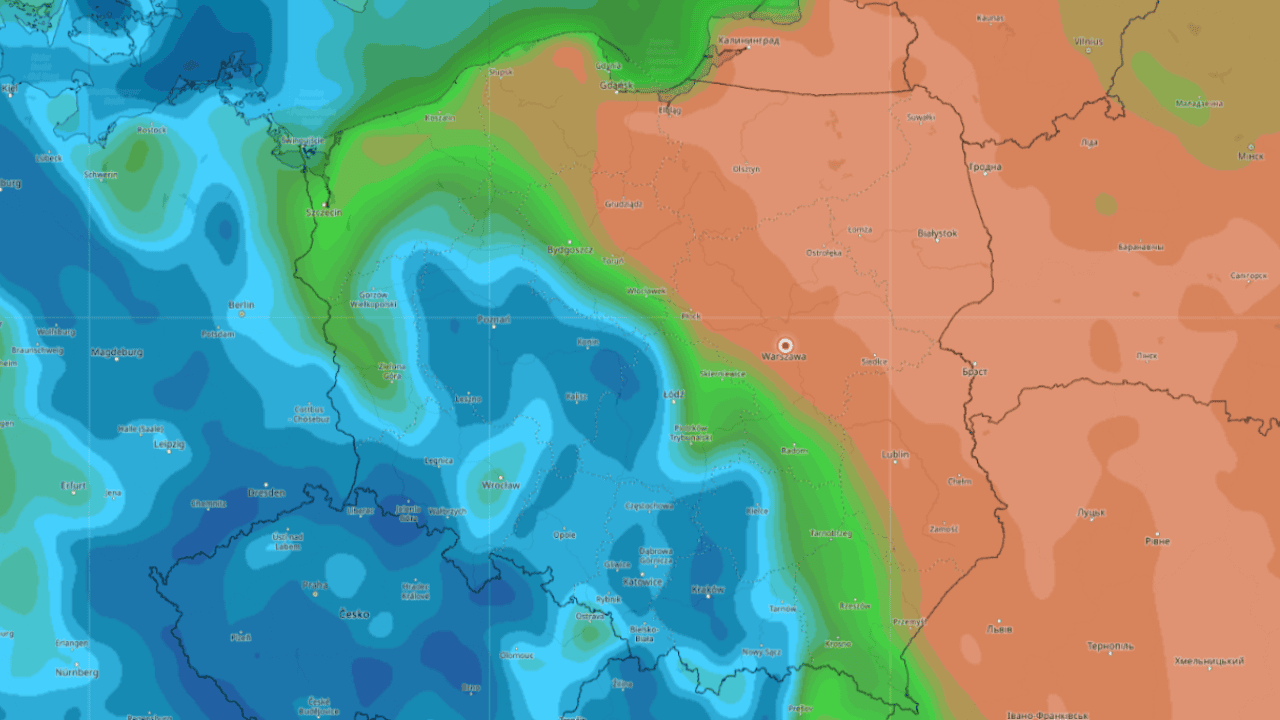

Trwające ataki są dokonywane z wykorzystaniem dwóch podatności. Obie mają już swoje sygnatury i klasyfikację w skali CVSS. I niestety nie mamy dobrych wieści: podatność CVE-2023-20198 jest krytyczna i została oceniona najwyżej jak, tylko się da – na 10. Nieco mniejsze zagrożenie stanowić ma CVE-2023-20273, którą oceniono na 7.2. Mamy więc do czynienia z niezwykle groźną sytuacją.

Błędy pozwalające na atak na urządzenia Cisco tkwią w systemie operacyjnym instalowanym na Cisco, IOS XE. Konkretniej chodzi o przeglądarkowy interfejs pozwalający na podejmowanie działań administracyjnych – zagrożone są wszystkie urządzenia, które mają włączoną taką metodę dostępu do infrastruktury.

Wykorzystanie podatności CVE-2023-20198 pozwala na wydanie 15 różnych komend, w tym na założenie sobie przez napastnika nowego lokalnego konta. Po przejściu do konta dochodzi do wykorzystania podatności CVE-2023-20273, która pozwala na eskalację uprawnień aż do roota i pozostawienia implantu w postaci pliku konfiguracyjnego. W ten sposób napastnik przejmuje całkowitą kontrolę nad urządzeniem.

Jak się chronić przed atakiem?

Niestety dopiero na jutro zaplanowana jest publikacja łatki rozwiązującej problem, który dotyczy około 40 tysięcy urządzeń. W tej chwili Cisco zaleca całkowite wyłączenie funkcji serwera HTTP w urządzeniach sieciowych działających na Cisco IOS XE, które są podłączone do internetu. Można także sprawdzić, czy dochodziło już do prób wykorzystania luk. Szczegóły na stronach CERT Polska.