Wydano pilne ostrzeżenie - prośba o weryfikację konta może być oszustwem

Cyberprzestępcy coraz chętniej podszywają się pod administratorów publicznych usług cyfrowych. Rozwój e-administracji oraz duże zainteresowanie nią wśród obywateli jest aktywnie wykorzystywane jako scenariusz phishingowy, w którym podczas dopracowanego ataku dochodzi do naruszenia cyberbezpieczeństwa. Skutki mogą być bardzo poważne, bo w wyniku udanej kampanii można stracić pieniądze zgromadzone na kontach bankowych.

Fałszywy komunikat o weryfikacji konta

Zespół CERT Polska odpowiedzialny za reagowanie na zagrożenia w cyberbezpieczeństwie opublikował pilny komunikat, w którym przestrzega Polaków przed trwającą kampanią phishingową. Napastnicy wykorzystują popularność oraz rosnące możliwości e-administracji do prób przejmowania danych uwierzytelniania bankowości elektronicznej.

W trwającym ataku działania cyberprzestępcze rozpoczynają się od kolportażu SMS-ów. Odbiorcy są informowani o rzekomej konieczności weryfikacji kont w internetowych usługach publicznych. Wykorzystywana jest charakterystyczna dla ataków phishingowych socjotechnika - napastnicy wymuszają naszą reakcję, wywierając presję czasową. Brak podjęcia działań w związku z SMS-em ma bowiem według jego treści prowadzić do blokady konta, co rzecz jasna jest nieprawdą.

Sposoby na rozpoznanie oszustwa

Dobre wieści są takie, że już na etapie otrzymania SMS-a można rozpoznać oszustwo i to na trzy sposoby. Po pierwsze, wiadomość przychodzi ze zwyczajnego numeru - 607 556 583. Nie zastosowano spoofingu, czyli nadpisywania numeru w taki sposób, aby sprawiał on wrażenie pochodzącego od administracji państwowej. Numer można więc zawczasu zablokować, choć oczywiście napastnicy mogą używać do oszustw także innych, które jednak najpewniej również nie są nadpisywane.

Zobacz: Hakerzy wykorzystują globalną awarię Windowsa. Na to trzeba uważać

Ponadto w wiadomości jesteśmy przekonywani, że weryfikacji konta, która zapobiegnie blokadzie, można dokonać wyłącznie po przejściu pod nadesłany adres. Po pierwsze administracji rządowych stron nigdy nie rozsyłałaby SMS-ów z linkami, jest to w takich przypadkach naganna praktyka. Po drugie adres nie został w żaden sposób skrócony, przez co już na pierwszy rzut oka widać, że mamy do czynienia z fałszywą domeną govpl230724.com. Prawdziwe rządowe strony działają w domenie gov.pl.

Jak przebiega atak?

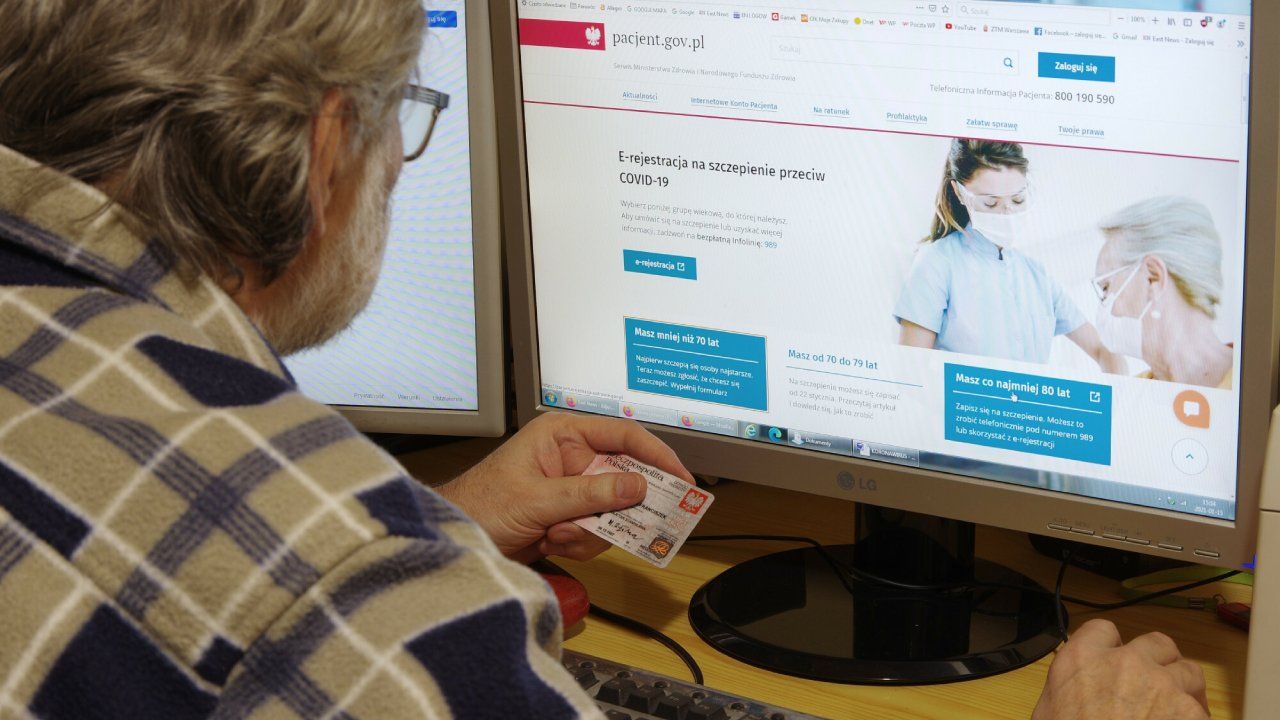

Groźny link prowadzi na wierną kopię panelu logowania do przeglądarkowej wersji aplikacji mObywatel. Dostrzeżemy tam jednak ważną różnicę w stosunku do oryginału, co znów można wykorzystać do rozpoznania oszustwa. Na oryginalnej stronie dostępnej pod adresem mobywatel.gov.pl dostępnych jest wiele opcji logowania: Profil Zaufany, aplikacja mobilna mObywatel, podpis kwalifikowany, e-dowód czy bankowość elektroniczna. Na fałszywej stronie dostępna jest tylko ostatnia opcja.

Po jej wyborze zostajemy przeniesieni na kolejną fałszywą witrynę, tym razem imitującą stronę banku. Tam jesteśmy nakłaniani do zalogowania się, co w rzeczywistości służy przechwyceniu danych uwierzytelniania do banku. Ich wprowadzenie skończy się przechwyceniem przez cyberprzestępców, co zostanie wykorzystane do kradzieży pieniędzy z konta.