Płytka za kilkadziesiąt złotych wystarczy, by złamać zabezpieczenia Windowsa

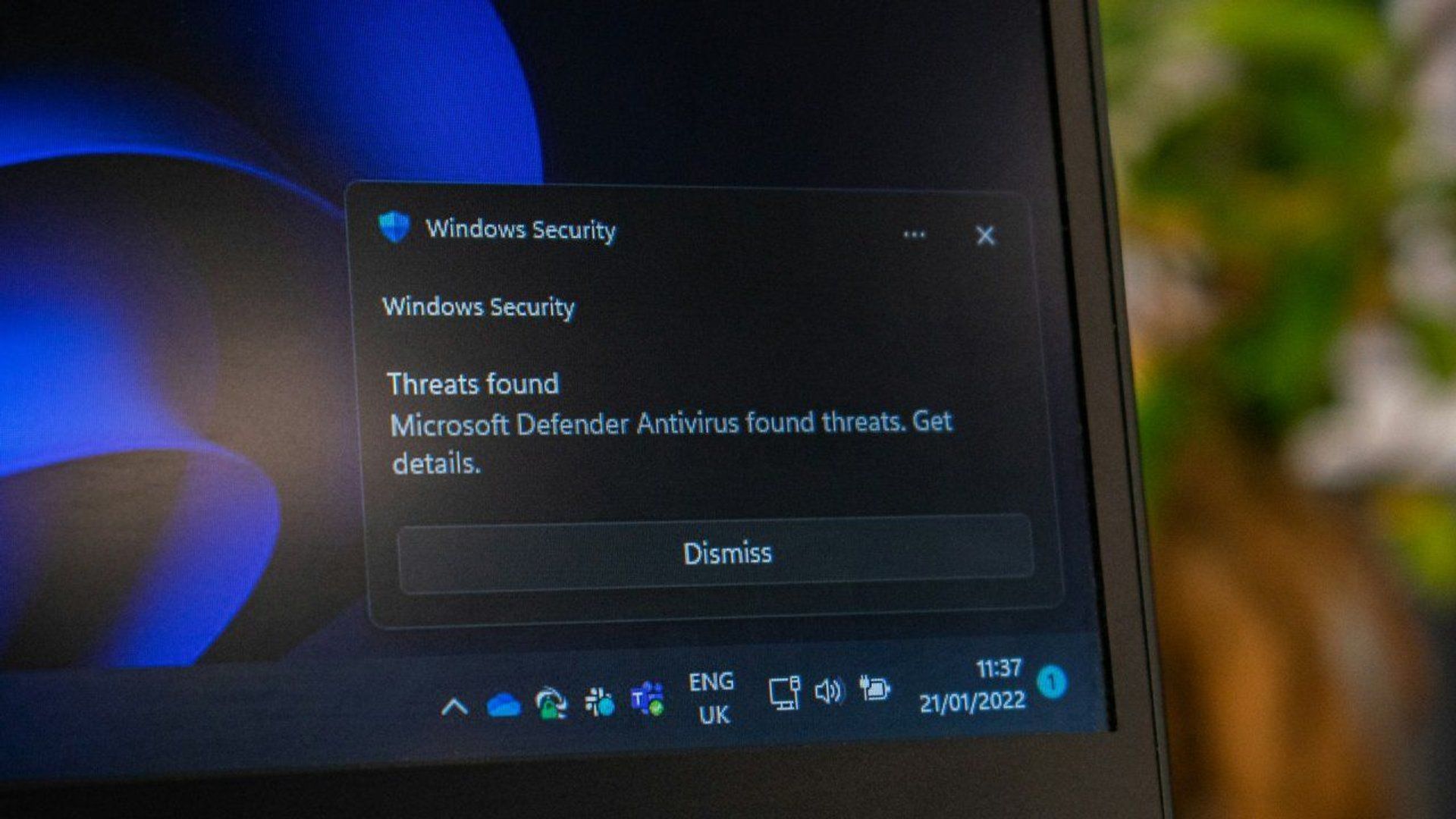

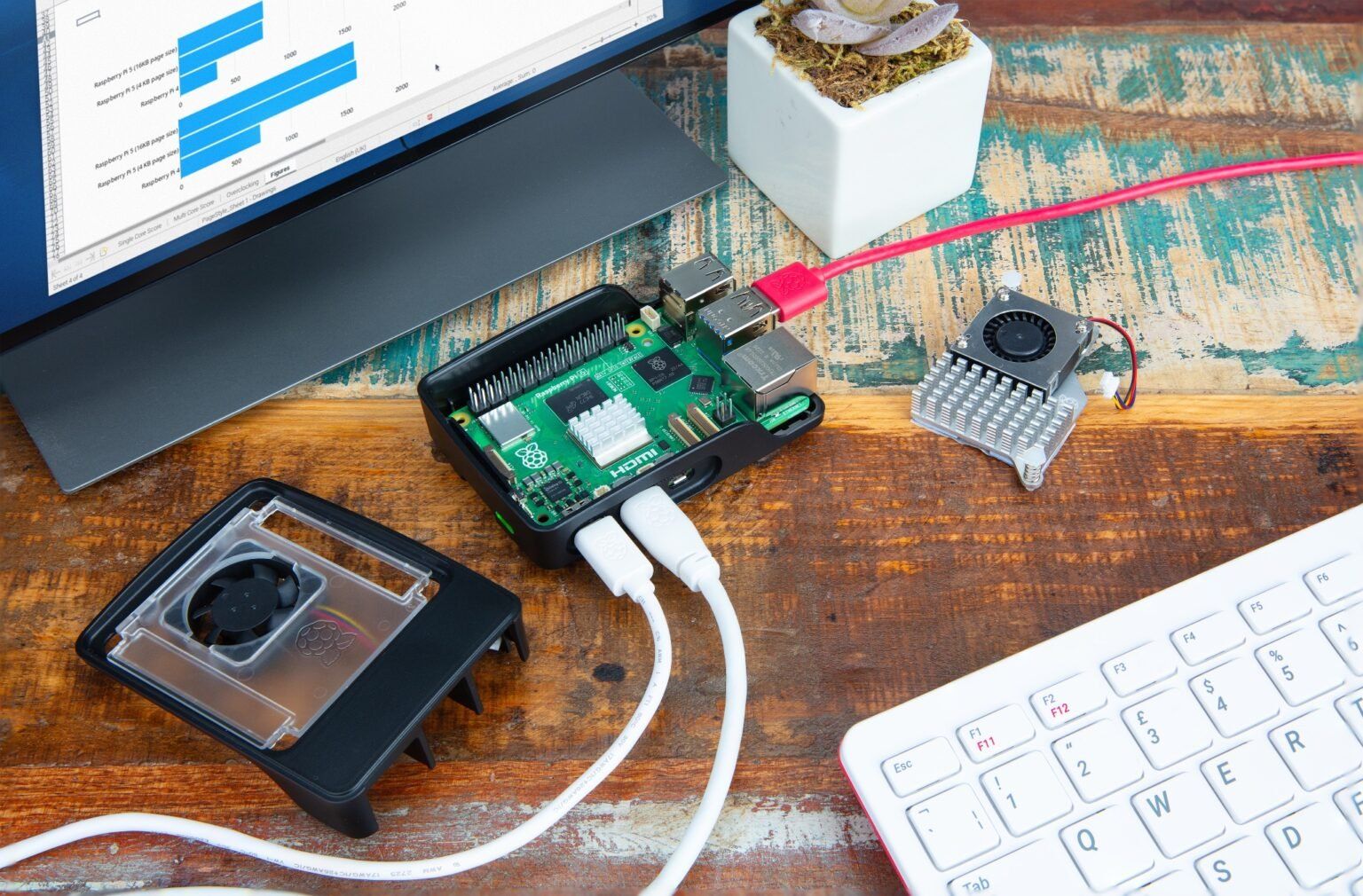

Być może najważniejszą zmianą w Windowsie 11 w stosunku do poprzedniej wersji jest wymóg posiadania w komputerze modułu TPM w wersji 2.0. Sprzętowa obsługa funkcji związanej z bezpieczeństwem i kryptografią, jakiej do działania wymaga najnowszy Windows, jest niestety daleka od ideału. Zabezpieczenia udało się złamać z użyciem ogólnodostępnej płytki PCB.

Szyfrowanie złamane płytką PCB

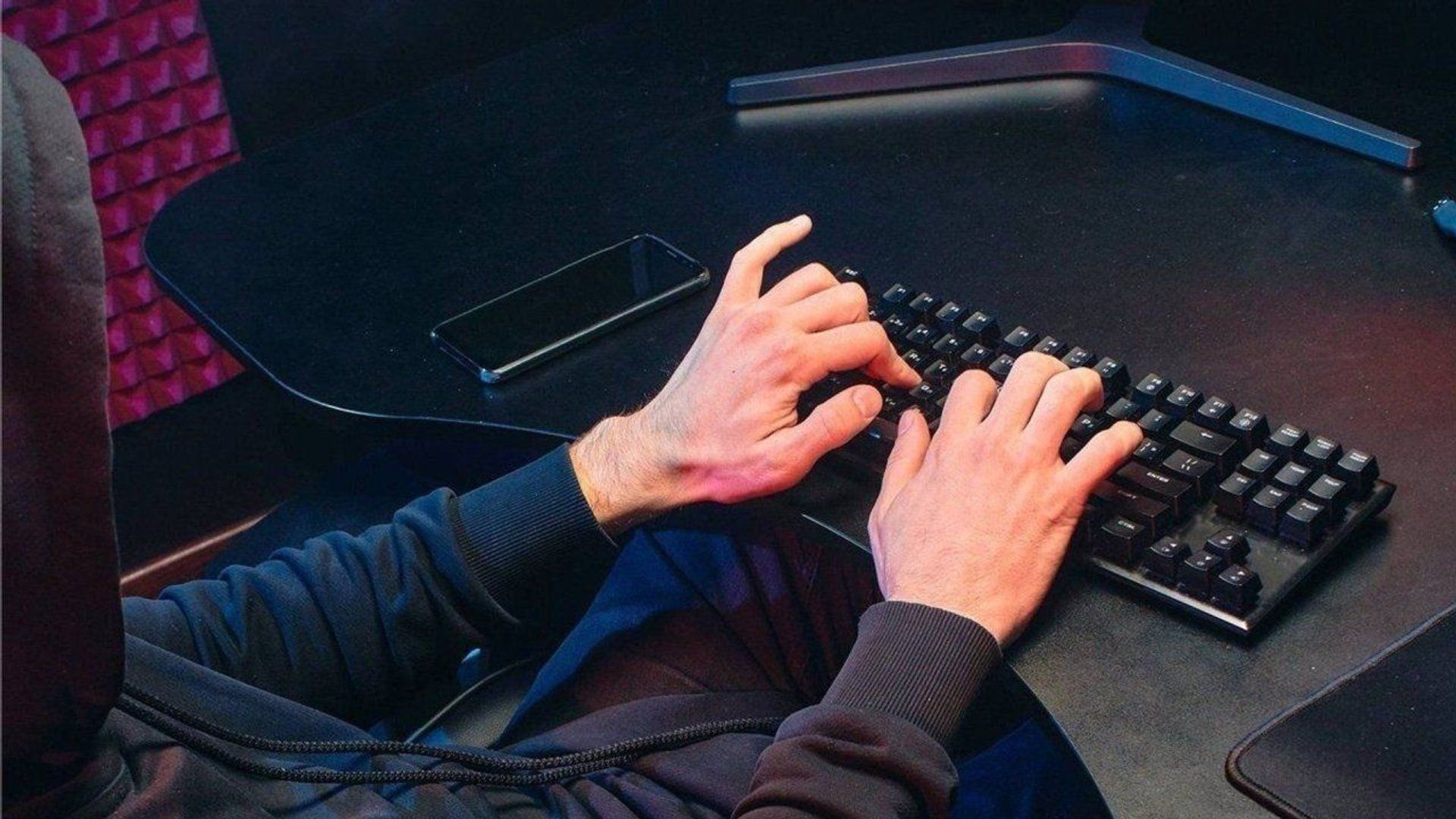

Serwis PCGamer informuje o dokonaniach specjalisty w zakresie odwrotnej inżynierii i badacza bezpieczeństwa publikującego pod pseudonimem stacksmashing. Dowiódł on, że dwa filary bezpieczeństwa współczesnych systemów Windows, czyli narzędzia szyfrowania pamięci BitLocker i sprzętowego modułu bezpieczeństwa TPM (także w wersji 2.0) można zburzyć z użyciem jednej z płytek PCB.

To właśnie w TPM-ie odbywają się w odizolowanym fizycznie koprocesorze wszelkie operacje związane z kryptografią stosowaną natywnie w Windowsie. Microsoft, czyniąc z niego wymaganie sprzętowa Windowsa 11, chciał wymusić migracje na bezpieczniejsze komputery. To jednak właśnie w związku z tym, jak działa kryptograficzny koprocesor, udało się złamać szyfrowanie Windowsa.

Myślał, że komunikator jest szyfrowany. Podniesiono myśliwceWłamanie za 10 dolarów

Stacksmaching dokonał czegoś, co wydawało się niemożliwe. Z użyciem Raspberry Pi Pico fizycznie przechwycił sygnał wysyłany z koprocesora TPM i wyizolował z niego główny klucz szyfrujący. Tyle wystarczy, by odłączyć dysk, podłączyć go do maszyny z dowolną dystrybucją Linuksa i z użyciem darmowych, opensource’owych narzędzi odszyfrować dane, które miały być chronione przez BitLockera.

Do fizycznego przechwycenia sygnału doszło z użyciem odpowiednio przygotowanej płytki PCB Raspberry Pi Pico. Układ pinów udało się rozłożyć tak, aby odpowiadał on polom kontaktowym w układzie TPM na płycie głównej laptopa Lenovo. Wystarczyło odmontować tylną klapę, odkryć pola na TPM-ie, zamontować PCB i oprogramowanie samo wyizolowało z sygnału klucz. Koszt operacji – mniej niż 10 dolarów.

Podatność fizycznego bezpieczeństwa

Jak widać, fizyczne bezpieczeństwo także ma swoje słabości. To, co miało stanowić o jego jakości, może być też wykorzystane jako podatność. Trzeba jednak przyznać, że TPM mimo wszystko stanowi ważny element bezpieczeństwa, które w wariancie realizowanym przez stacksmaching naruszyć można tylko dzięki fizycznemu kontaktowi z urządzeniem i nie lada pomysłowości.

Źródło: pcgamer.com