Te popularne PIN-y są najsłabszą ochroną. Złamanie ich to dla hakerów betka

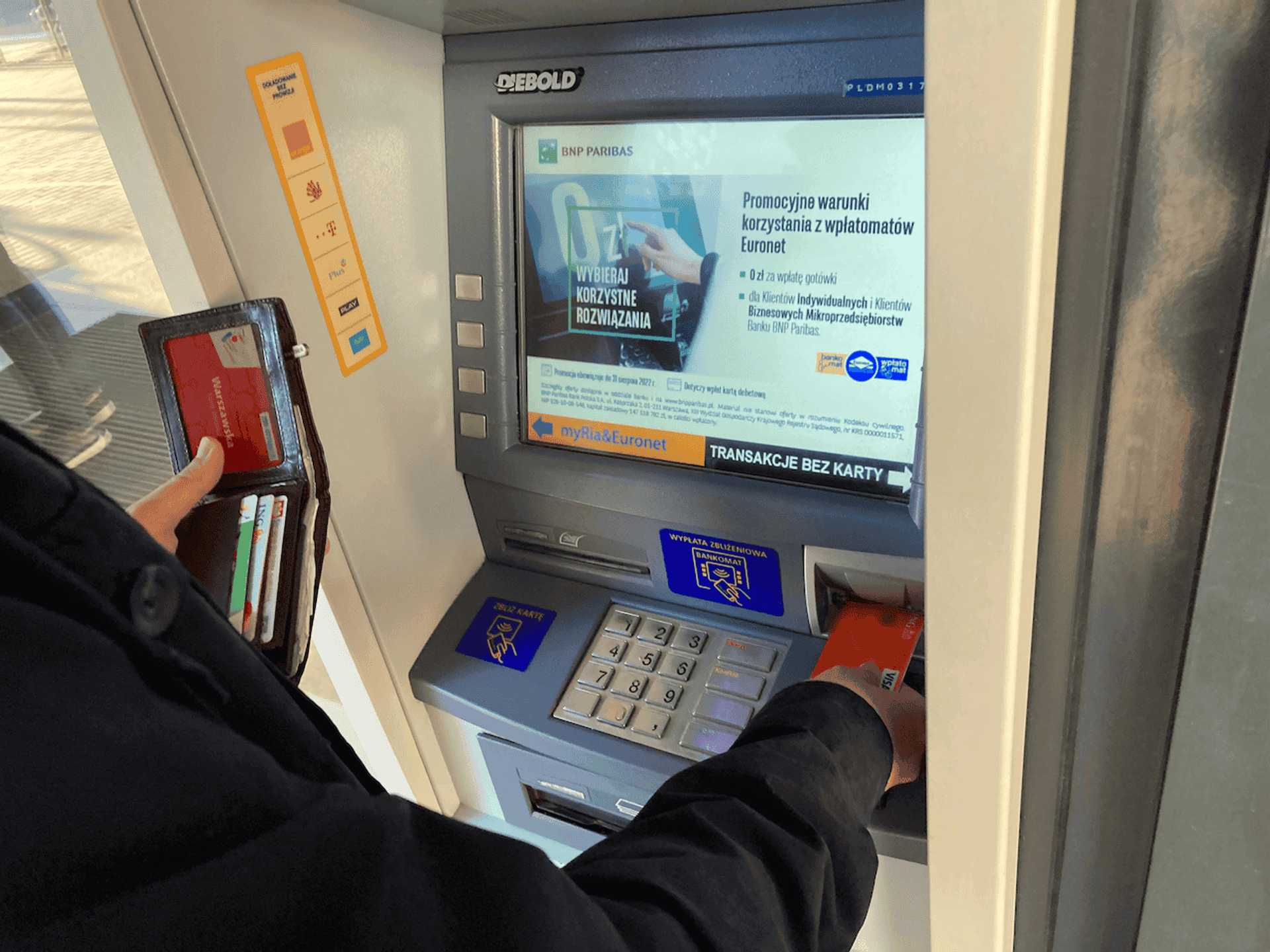

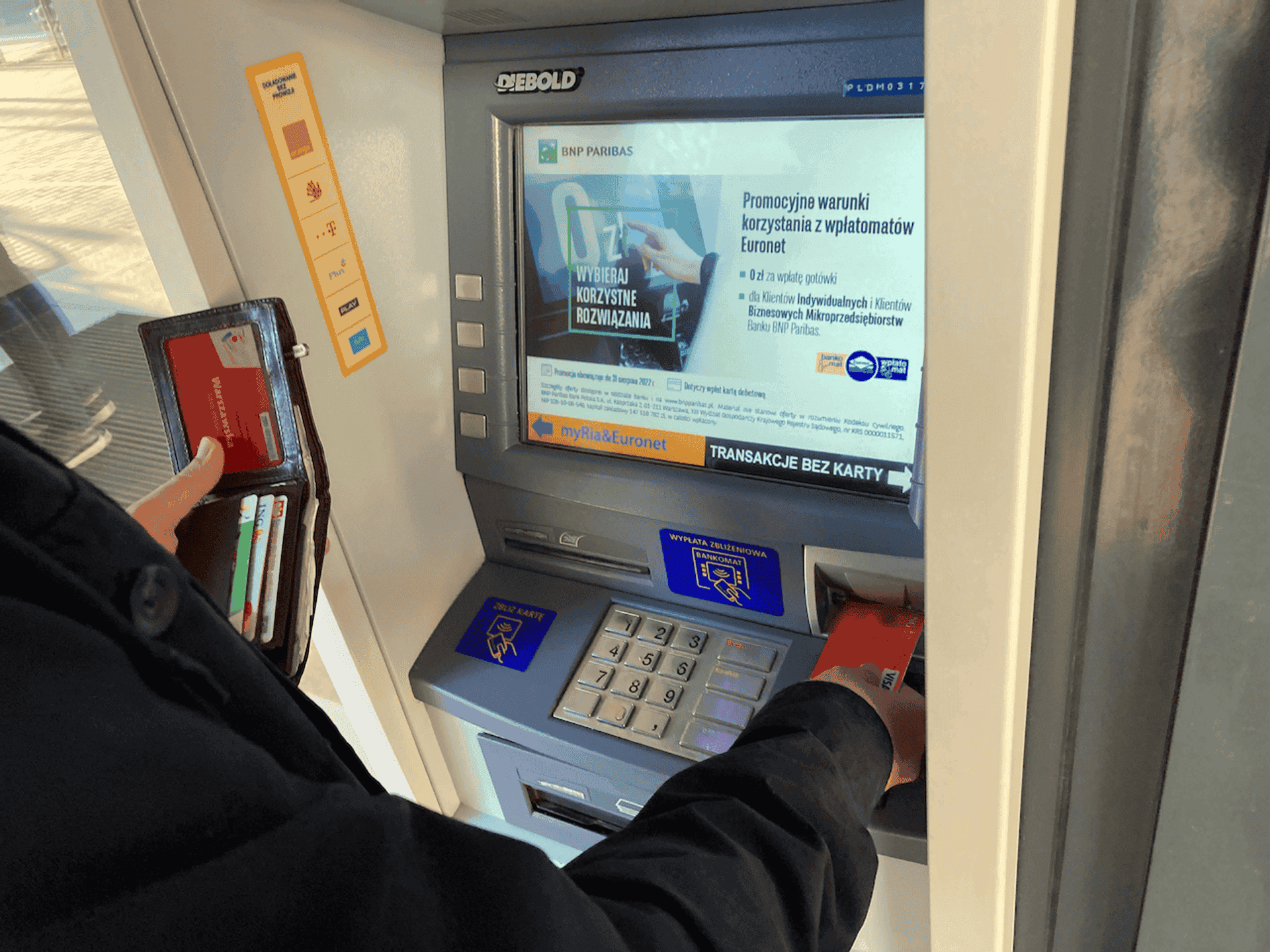

Ochrona kont użytkowników to kluczowy element ochrony budowania cyberbezpieczeństwa – zarówno w przypadku usług wykorzystywanych na co dzień w życiu prywatnym, jak i w życiu zawodowym. W sferze utwardzenia ochrony tych obszarów dzieje się dziś wiele, jednak nadal – przynajmniej częściowo – musimy polegać na PIN-ach.

W oczekiwaniu na nowe standardy ochrony

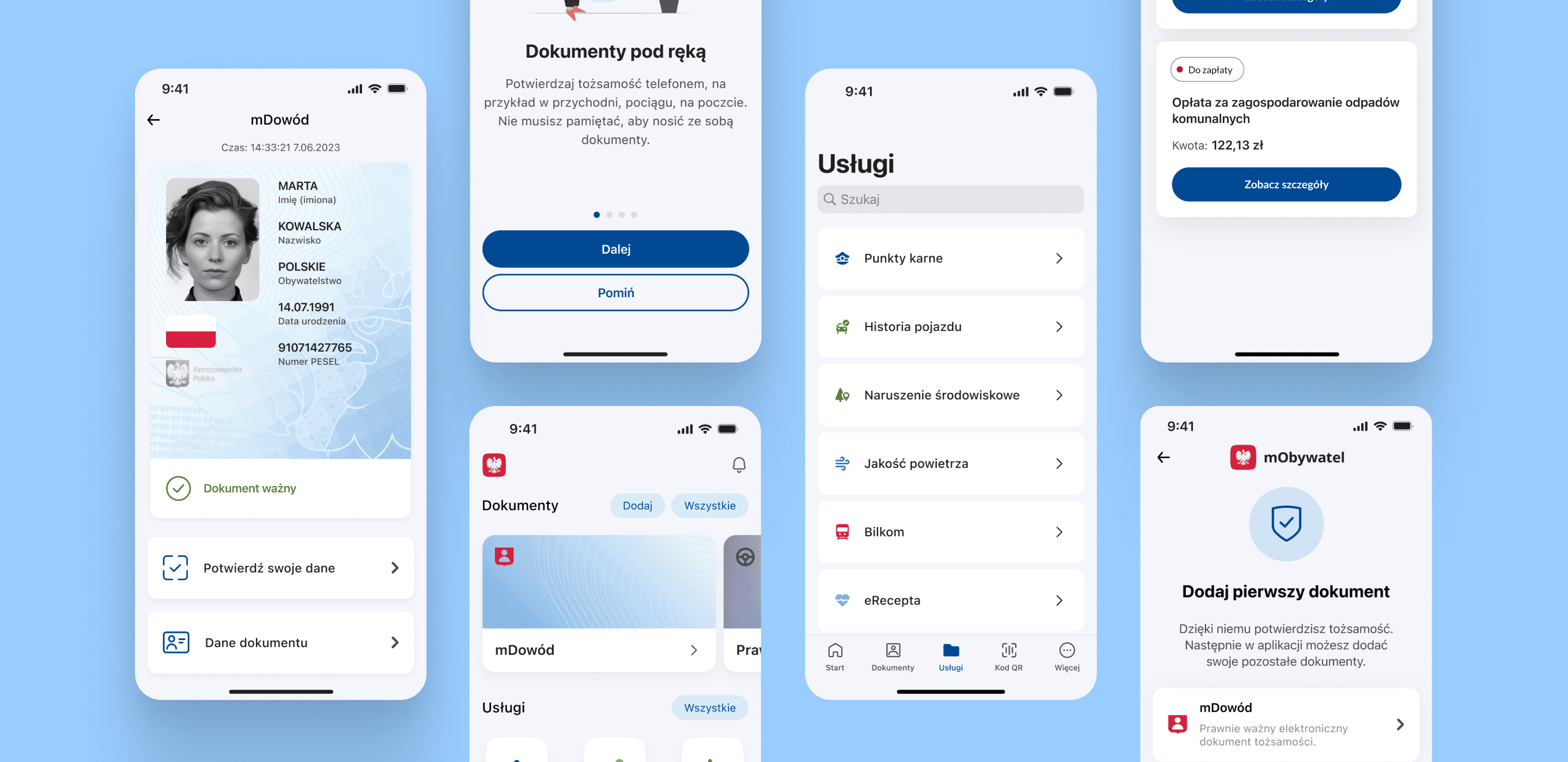

Urządzenia i aplikacje przyzwyczaiły nas przez lata do tego, że domyślnie dostęp do nich jest chroniony jednym lub dwoma składnikami uwierzytelniania. Jeden składnik służy na przykład do odblokowywania smartfonów (najczęściej coraz rzadziej) czy kart płatniczych. Logowanie z użyciem loginu i hasła chroni zaś konta, lecz od tego również się odchodzi. Dysponujemy już bowiem standardem passkeys, który jest metodą bezpieczniejszą niż połączenie loginu i hasła, a przy tym… bezhasłową.

Niestety, zanim passkeys całkowicie wyprą hasła i PIN-y, upłynie jeszcze sporo czasu, choć już dziś można je wykorzystywać do logowania do konta Google, z którego użyciem można rejestrować się do ogromnej liczby witryn i aplikacji, czy do WhatsAppa, najpopularniejszego w tej chwili komunikatora internetowego. A jednak są scenariusze, w których nadal wykorzystywane są standardowe PIN-y.

Zupełnie nowa metoda logowania dostępna w najpopularniejszym komunikatorze. Można zapomnieć o loginach i hasłachNajpopularniejsze i najsłabsze PIN-y

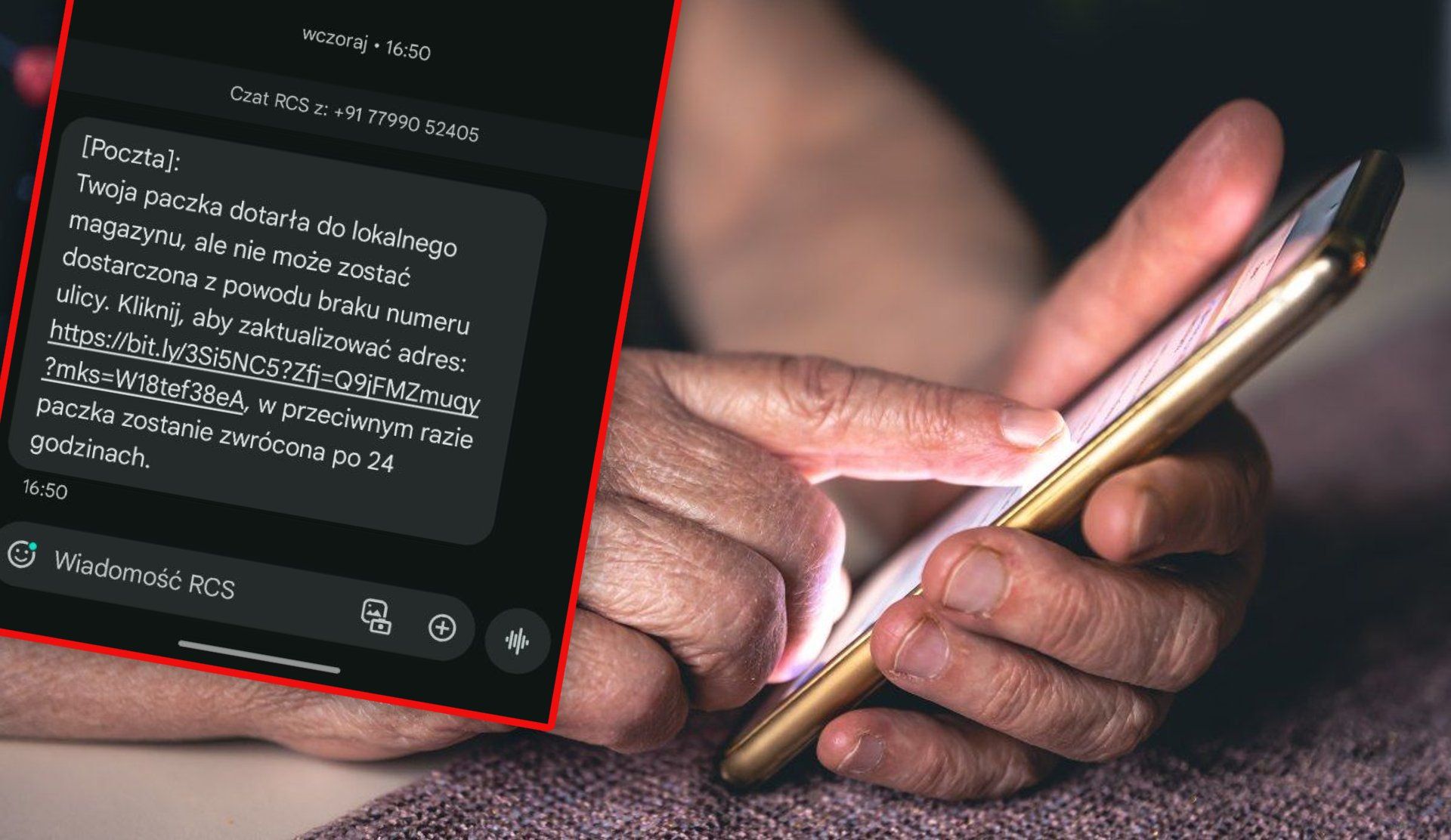

Z PIN-ami jest niestety tak, że im są one popularniejsze, tym słabszą stanowią ochronę. Osobną kwestią jest to, że stanowią one ochronę wyjątkowo słabą, czy to w wariancie czterocyfrowym, czy sześciocyfrowym, o czym za moment. Oprogramowanie pozwalające na odgadywanie kodów nie generuje ich losowo, czy też po kolei (od 0000 przez 0001 i w górę). W pierwszej kolejności testowane są te konfiguracje cyfr, w przypadku których dowiedziono, że historycznie są najpopularniejsze.

Jak wskazuje redakcja Pocket-lint, najbardziej aktualną listę najczęściej wykorzystywanych PIN-ów chroniących dostęp do smartfonów opracowała Tarah Wheeler, ekspertka w zakresie cyberbezpieczeństwa, która posłużyła się danymi firmy InfoSec oraz Sans Institute. Następnie dane te zestawiono z rezultatami analiz niemiecko-amerykańskiego zespołu badaczy cyberbezpieczeństwa, zaś kompilacja danych została zaprezentowana podczas jednego z sympozjów organizowanych przez organizację IEEE. Najgorsze PIN-y to dziś:

1234

1111

0000

7777

1004

2000

4444

2222

6969

9999

3333

5555

6666

1122

1313

8888

4321

2001

1010

Osobne najpopularniejsze konfiguracje zostały także wskazane w przypadku PIN-ów sześciocyfrowych:

123456

654321

111111

000000

123123

666666

121212

112233

789456

159753

Jest to lista najczęściej wykorzystywanych PIN-ów, a zatem jednocześnie najsłabszych, gdyż są przez algorytmy sprawdzane w pierwszej kolejności. Wykorzystywanie ich w zasadzie mija się z celem i mogą stanowić ewentualną ochronę wyłącznie przed najmniej zaawansowanymi technicznie domownikami.

PIN-y nie stanowią już dziś żadnej ochrony

Problemów z PIN-ami jest niestety znacznie więcej – na tyle duże, że trudno je dziś jeszcze traktować jako faktyczną ochronę. Największy problem to w zasadzie zerowa odporność na ataki brute force. Jest to taki atak, w którym napastnik – wykorzystując do tego odpowiednie oprogramowanie lub sprzęt i oprogramowanie – bombarduje urządzenie kolejnymi próbami z różnymi kombinacjami w gigantycznym tempie tak długo, aż trafi na jedną, właściwą kombinację.

Niestety, przy dzisiejszych możliwościach urządzeń konsumenckich nawet 11-cyfrowy PIN może zostać złamany natychmiast. Według obliczeń firmy Hive Systems bez żadnego oczekiwania można dziś swobodnie łamać 6-znakowe konfiguracje zawierające małe i duże litery oraz znaki specjalne.

Jak się chronić?

PIN-y jednoznacznie należy więc uznać za niewystarczająco ochronę, jeśli występują jako jedyny składnik uwierzytelniania. Nie oznacza to jednak, że są bezużyteczne. W przypadku ataków brute force wystarczy w swoim urządzeniu czy aplikacji uruchomić tymczasową całkowitą blokadę dostępu np. po trzech nieudanych próbach wprowadzenia PIN-u. Metoda brute force, aby umożliwiła włamanie, wymaga niekiedy tysięcy prób, więc dzięki takiej blokadzie nie atak zakończy się niepowodzeniem.

Innym rozwiązaniem jest stosowanie biometrii. Zdjęcie twarzy czy skan linii papilarnej – choć nie są to środki stuprocentowo skuteczne – oferują lepszą ochronę, zwłaszcza przy próbach zdalnego włamania, niż PIN-y, które można złamać natychmiast lub w kilka sekund.