KNF ostrzega przed globalną kampanią phishingową. Na celowniku Polacy

Działający przy Komisji Nadzoru Finansowego CSIRT opublikował analizę stanowiącą poważne ostrzeżenie przed globalną kampanią wycelowaną w cyberbezpieczeństwo, w które napastnicy poszywają się pod usługi pocztowe i kurierskie. Jednym z celów są internauci z Polski.

Wielka kampania phishingowa

W opublikowanym dziś raporcie KNF opisuje rozbudowaną i zakrojoną na państwa na całym świecie kampanię phishingową, która wykorzystuje ponad 100 unikalnych domen i 162 adresy IP. Ponadto napastnicy mieli wykorzystywać zaawansowane mechanizmy maskowania adresów, co utrudnia atrybucję.

Duże wrażenie robi nie tylko skala kampanii – rozlała się ona w zasadzie na wszystkie kontynenty – ale też poziom jej dopracowania. Napastnicy zadali sobie trud, aby uzyskać orientację w lokalnych rynkach usług pocztowych i kurierskich, a następnie opracowali wierne kopie ich witryn w celu wyłudzenia danych.

Jak atak przebiegał w Polsce?

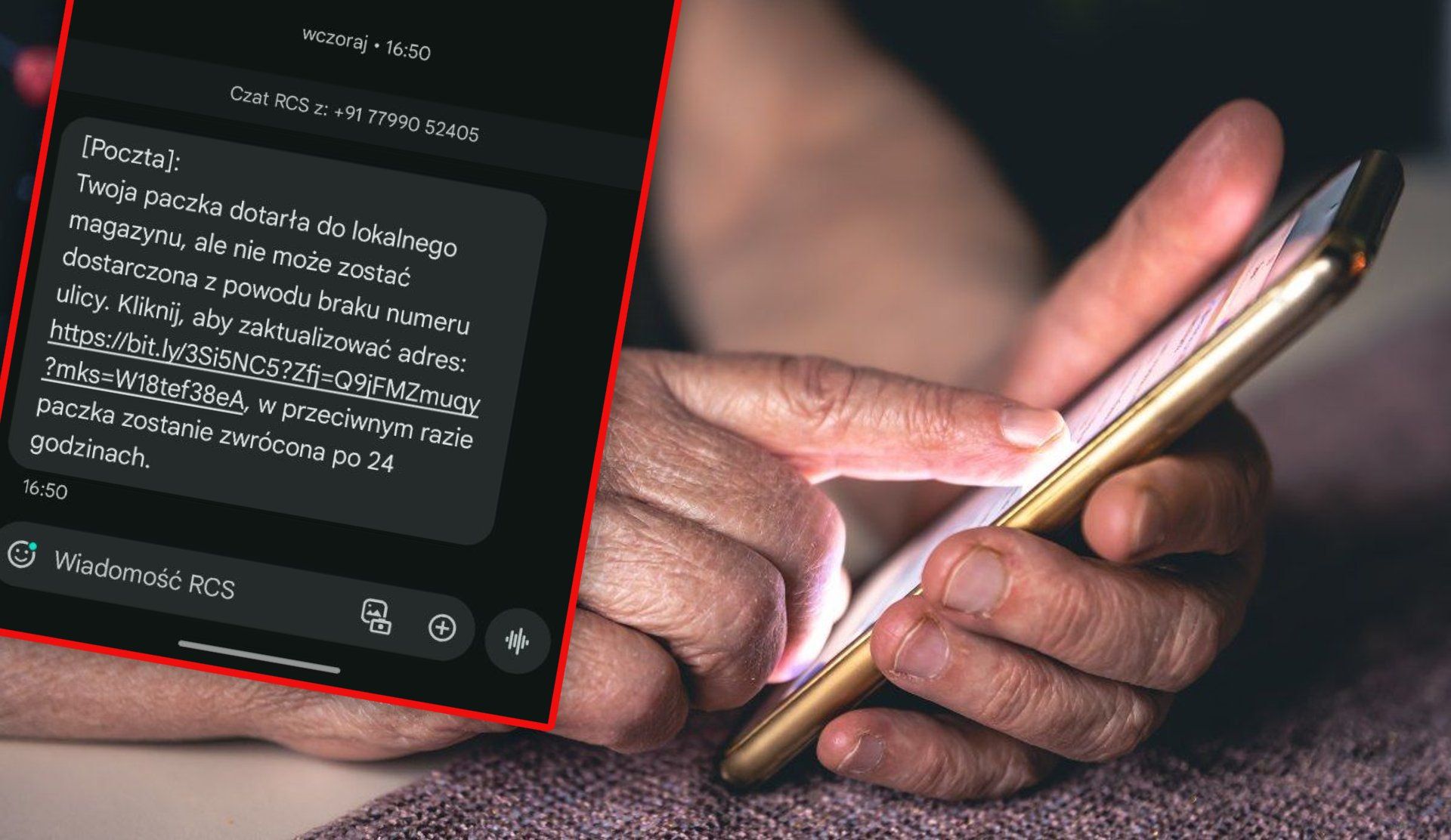

W Polsce do realizacji celów atakujący wykorzystali wizerunek firmy InPost. W pierwszej kolejności wśród potencjalnych ofiar rozsyłano SMS-y informujące o tym, że rzekoma paczka, którą miał dostarczyć InPost nie może trafić do celu z powodu braku wskazanego adresu. Dane można wprowadzić pod wskazanym w SMS-ie adresem.

Podany w wiadomości adres, zawierający zresztą frazę „inpost”, co może dodatkowo go uwiarygadniać, przekierowuje rzecz jasna nie na stronę firmy kurierskiej, lecz do jej falsyfikatu. Znaleźć tam można formularz, w którym ofiara zostaje proszona o podanie swoich danych osobowych oraz danych karty płatniczej.

Zaawansowane techniki i setki adresów

CSIRT przy KNF zwraca uwagę, że m.in. mechanizmy generowania adresów i struktury katalogów na serwerach stron są dalece randomizowane i zautomatyzowane, co utrudniało analitykom identyfikację. Jako inny element modus operandi należy wskazać rozpoznawanie na podstawie user-agenta przeglądarki, z jakiego urządzenia odwiedzany jest adres. Próba oszustwa była kontynuowana tylko w przypadku wizyt ze smartfonów.

Atakujący wykorzystują także mechanizm maskujący – gdyby do adresu, który rozsyłanego wśród Polaków próbowano by uzyskać dostęp spoza kraju, wówczas zamiast fałszywego formularza InPostu wyświetlona zostałaby informacja o domenie na sprzedaż. Wszystko to stanowi dla napastników ochronę i zmniejsza wykrywalność całego przedsięwzięcia, zwiększając tym samym skuteczność.