CERT i Służba Kontrwywiadu Wojskowego zablokowali atak hakerski rosyjskiego wywiadu

Przejęcia łańcuchów dostaw oprogramowania to jedne z najtrudniejszych do identyfikacji i zatrzymania ataków na cyberbezpieczeństwo. Niejednokrotnie już mogliśmy się przekonać, że w ich przypadku skala naruszeń może być katastrofalna. Polski CERT oraz SKW ogłosiły, że udało się zatrzymać taki atak zorganizowany przez grupę działającą na zlecenie rosyjskiej Służby Wywiadu Zagranicznego.

SWR atakuje JetBrains TeamCity

W oficjalnym oświadczeniu poinformowano, że CERT i SKW wraz z amerykańskimi i brytyjskimi agencjami, m.in. FBI, NSA i NCSC, udało się zidentyfikować działalność rosyjskiego SWR wykorzystującą podatność oprogramowania JetBrains TeamCity. Atak na łańcuch dostaw był realizowany przynajmniej od końca września tego roku.

Czeskie JetBrains słynie z rozwijania niezwykle popularnych narzędzi programistycznych, zwłaszcza zintegrowanych środowisk programistycznych, np. JetBrains IntelliJ dla Javy. Rozwijane przez firmę narzędzie TeamCity wykorzystywane jest do zarządzania procesem rozwoju oprogramowania – testowania, procesu wydawania czy automatycznej kompilacji.

We wrześniu w TeamCity odnaleziono krytyczną podatność CVE-2023-42793, która w okresie poprzedzającym 4 maja tego roku umożliwiała ominięcie procesu uwierzytelniania i zdalne wykonanie kodu. Mimo to część administratorów nie zainstalowała odpowiednich łatek, przez co podatność mogła być dalej wykorzystywana. Do swoich celów użyli jej hakerzy pracujący dla rosyjskiego wywiadu cywilnego.

Tajemnicze awarie polskich pociągów. O sabotaż podejrzewany producentCzym grożą taki na łańcuchy dostaw?

CVE-2023-42793 było przez SWR wykorzystywane do penetracji serwerów TeamCity zarządzanych przez producentów oprogramowania. Dzięki temu mogli oni ingerować w ten proces, modyfikując kody wytwarzanego software’u i umieszczając w nim np. tylne furtki pozwalające na włamania już po tym, jak klienci firm zainstalują aktualizacje.

Oczywiście atak na łańcuch dostaw pozwala na wiele innych operacji – kod można modyfikować tak, aby do końcowej paczki aktualizacji czy instalatora dodawane były skrypty pobierające dowolne złośliwe oprogramowanie, które później może być wykorzystywane przez SWR do działalności operacyjnej, zbierania informacji, ale też paraliżowania całej infrastruktury łańcucha dostaw.

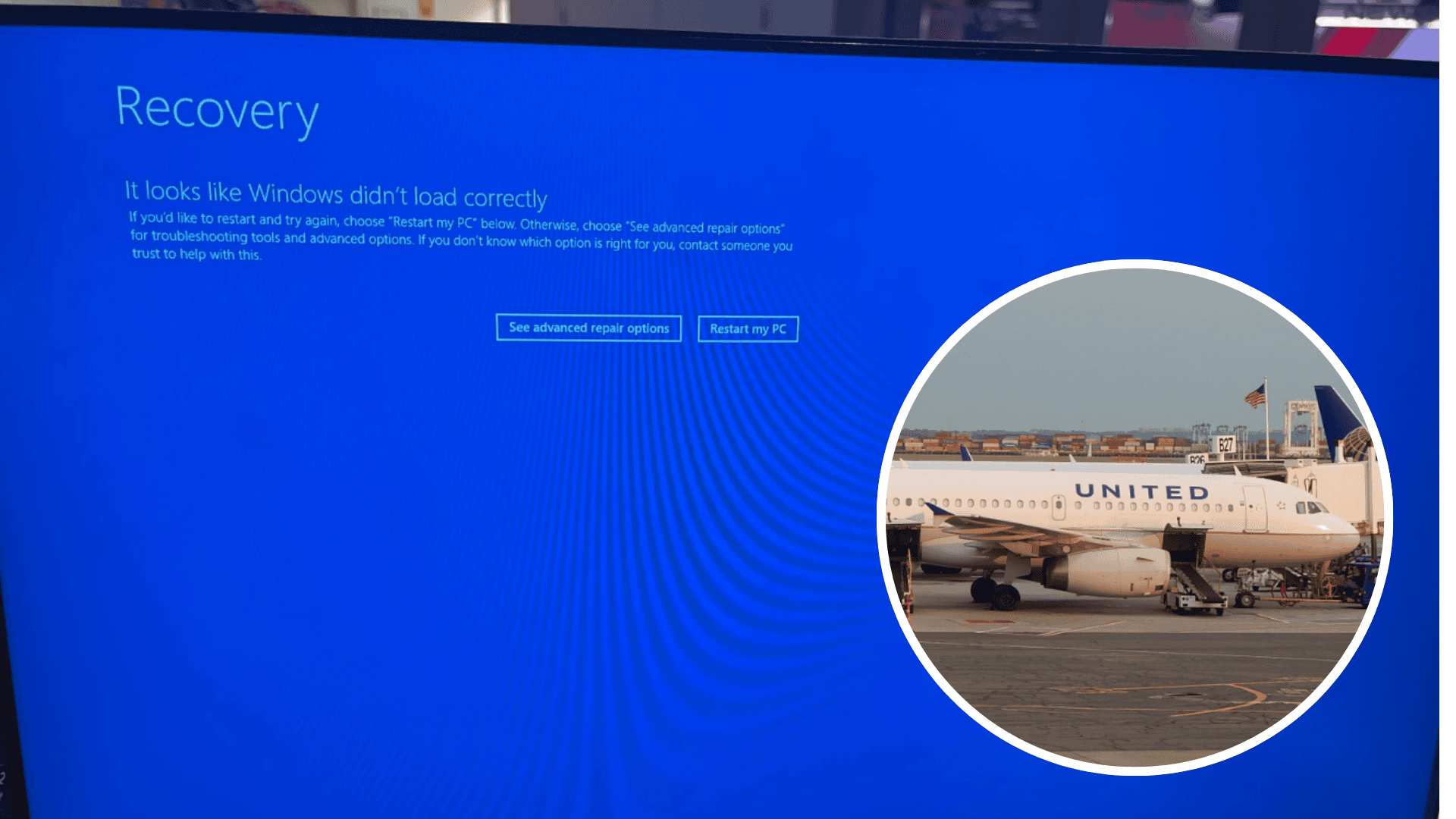

Ataki na łańcuchy dostaw to ogromne zagrożenie m.in. ze względu na to, że odbywają się z użyciem zaufanego kanału. Tak było np. w ataku NotPetya w 2017 r., gdzie przez atak na łańcuch dostaw ukraińskiego producenta oprogramowania udało się rozsiać złośliwe oprogramowanie klasy ransomware wśród firm na całym świecie i sparaliżować Ukrainę. Według danych USA NotPetya wygenerowała na całym świecie straty sięgające 10 mld dolarów.

Działania CERT i SKW

CERT i Służba Kontrwywiadu Zagranicznego we współpracy z partnerskimi służbami i licznymi podmiotami prywatnymi zdołała zapobiec podobnemu scenariuszowi, skutecznie identyfikując wykorzystanie przez SWR podatności w TeamCity. Działania obejmowały rozpoznanie poszczególnych odcinków kampanii i wykorzystywanych technik, ale też – co kluczowe przy ataku na łańcuch dostaw – ofiar działań SWR.

W rezultacie udało się nie zablokować szeroką dystrybucję oprogramowania, do którego procesu wytwarzania mieli dostęp Rosjanie, ale też unieszkodliwić infrastrukturę wykorzystywaną do ataku oraz unieszkodliwienie narzędzi. Swój udział w sukcesie miał także Microsoft, który zablokował te konta w swoich usługach, które zostały zidentyfikowane jako powiązane z atakiem.

Wszystkim organizacjom wykorzystującym oprogramowanie JetBrains TeamCity zaleca się natychmiastową aktualizację oprogramowania do najnowszej wersji lub do wersji, w której załatania została krytyczna podatność CVE-2023-42793.