Sprytne oszustwo z użyciem kodów QR. Napastnicy podszywają się pod znaną firmę

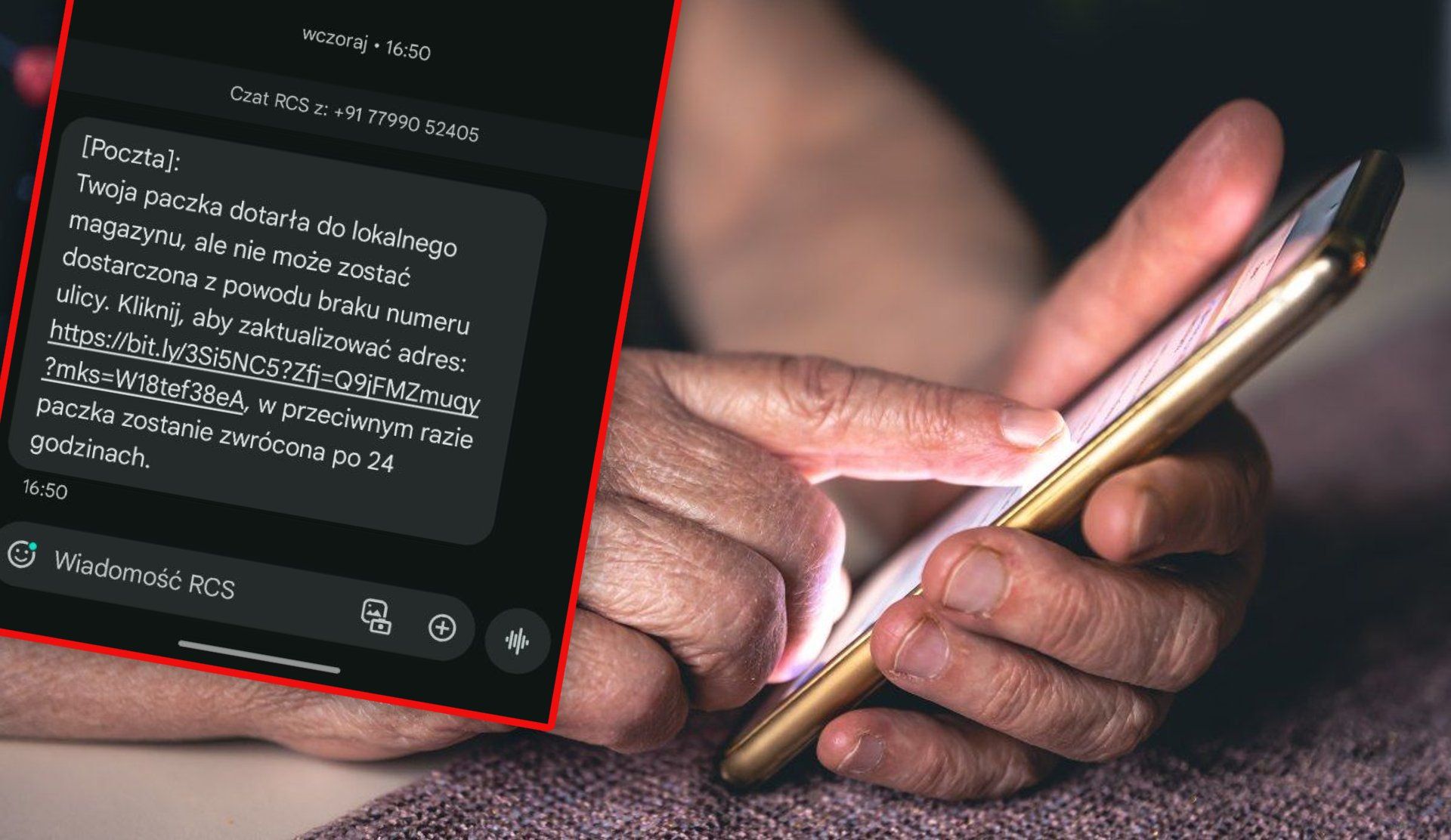

Słuszne były ostrzeżenia przez publikowane przed quishingiem publikowane m.in. przez Ministerstwo Cyfryzacji. W Sieci pojawia się coraz więcej prób oszustw wykorzystujących kody QR, czego przykład może stanowić realizowana właśnie kampania, której ofiarami mogą paść także Polacy.

Napastnicy podszywają się pod Microsoft

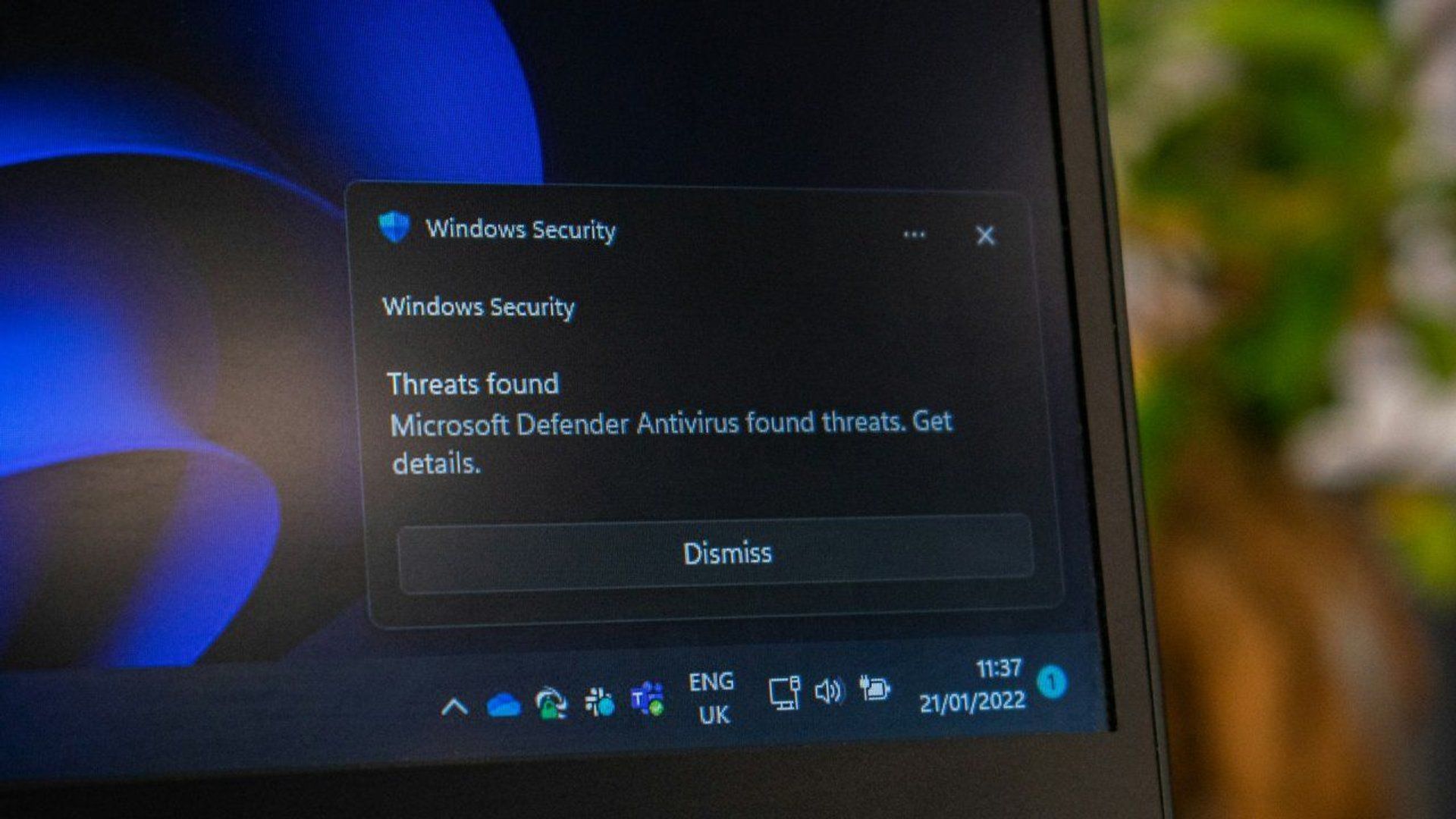

CyberDefence24.pl dotarło do informacji o próbach oszustw, w których napastnicy podszywają się pod Microsoft, a konkretniej administrację odpowiedzialną za bezpieczeństwo pakietu Microsoft 365.

W mailu, jakie otrzymują potencjalne ofiary, informuje się o rzekomym wygaśnięciu ważności uwierzytelniania wieloskładnikowego (MFA). Wskazana jest także strona, na której używane jest MFA – warto zaznaczyć, że mogą być to polskie strony rządowe. Napastnicy przekonują, że dostęp do konta z użyciem wielu składników wygasa „dziś”.

Ostrzeżenie przed Black Friday. Oszuści podszywają się pod popularną firmęKod QR zamiast linku

Sposobem na odnowienie ważności uwierzytelniania wieloskładnikowego nie jest, jak często bywa w przypadku podobnych kampanii, przycisk prowadzący pod mniej lub bardziej zamaskowany adres, lecz kod QR wyświetlony bezpośrednio w mailu.

Po jego zeskanowaniu z użyciem np. smartfonu użytkownik jest przenoszony na stronę, w którym atakujący przekonują do pozostawienia danych – przypomina ona panel logowania. Dzięki niemu może dochodzić do wyłudzeń danych.

Quishing może być coraz częstszy

Trzeba przyznać, że rozsyłany mail może być przekonujący – podszywanie się pod Microsoft, firmę, które bierze na siebie odpowiedzialność m.in. za bezpieczeństwo swoich usług i kont użytkowników, może mieć dla wielu znacznie socjotechniczne.

Oczywiście nieprzypadkowe jest też wykorzystanie kodu QR. Quishing przenosi nas na inne urządzenie i utrudnia pogląd, weryfikację autentyczności adresu, pod jaki jesteśmy kierowani. W prosty do uzyskania sposób odbiera to potencjalnym ofiarom jeden ze środków ochrony.

Źródło: CyberDefence24.pl